BAB VIII

KEAMANAN SISTEM

Pokok

masalah keamanan sistem salah satunya disebabkan karena sistem time sharing dan

akses jarak jauh, apalagi dengan meningkatnya perkembangan jaringan komputer.

Keamanan

sistem komputer adalah untuk menjamin sumber daya sistem

tidak digunakan / dimodifikasi,

diinterupsi dan diganggu oleh orang yang tidak diotorisasi. Pengamanan

termasuk masalah teknis, manajerial,

legalitas dan politis.

3

macam keamanan sistem, yaitu :

1.

Keamanan eksternal / external security

Berkaitan

dengan pengamanan fasilitas komputer dari penyusup dan bencana seperti

kebakaran / kebanjiran.

2.

Keamanan interface pemakai / user interface security

Berkaitan

dengan indentifikasi pemakai sebelum pemakai diijinkan mengakses program dan

data yang disimpan

3.

Keamanan internal / internal security

Berkaitan

dengan pengamanan beragam kendali yang dibangun pada perangkat keras dan sistem

operasi yang menjamin operasi yang handal dan tak terkorupsi untuk menjaga

integritas program dan data.

2

masalah penting keamanan, yaitu :

1.

Kehilangan data / data loss

Yang

disebabkan karena :

·

Bencana, contohnya kebakaran, banjir,

gempa bumi, perang, kerusuhan, tikus, dll.

·

Kesalahan perangkat keras dan perangkat

lunak, contohnya ketidak berfungsinya pemroses, disk / tape yang tidak terbaca,

kesalahan komunikasi, kesalahan program / bugs.

·

Kesalahan / kelalaian manusia, contohnya

kesalahan pemasukkan data, memasang tape / disk yang salah, kehilangan disk /

tape.

2.

Penyusup / intruder

·

Penyusup pasif, yaitu yang membaca data

yang tidak terotorisasi

·

Penyusup aktif, yaitu mengubah data yang

tidak terotorisasi.

Contohnya

penyadapan oleh orang dalam, usaha hacker dalam mencari uang, spionase militer

/ bisnis, lirikan pada saat pengetikan password.

Sasaran keamanan adalah menghindari, mencegah dan mengatasi ancaman

terhadap sistem.

3 aspek kebutuhan keamanan

sistem komputer, yaitu :

1.

Kerahasiaan / secrecy, diantaranya privasi

Keterjaminan

bahwa informasi di sistem komputer hanya dapat diakses oleh pihak-pihak yang

terotorisasi dan modifikasi tetap menjaga konsistensi dan keutuhan data di

sistem

2.

Integritas / integrity

Keterjaminan

bahwa sumber daya sistem komputer hanya dapat dimodifikasi oleh pihak-pihak

yang terotorisasi

3.

Ketersediaan / availability

Keterjaminan

bahwa sumber daya sistem komputer tersedia bagi pihak-pihak yang diotorisasi

saat diperlukan

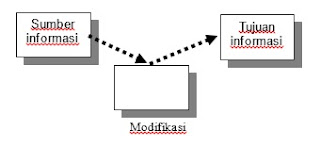

Tipe

ancaman terhadap keamanan sistem komputer dapat dimodelkan dengan memandang

fungsi sistem komputeer sebagai penyedia informasi.

Berdasarkan

fungsi ini, ancaman terhadap sistem komputeer dikategorikan menjadi 4 ancaman,

yaitu :

1.

Interupsi / interuption

Sumber

daya sistem komputer dihancurkan / menjadi tak tersedia / tak berguna. Merupakan ancaman terhadap

ketersediaan. Contohnya penghancuran harddisk, pemotongan kabel komunikasi.

2.

Intersepsi / interception

Pihak tak diotorisasi dapat mengakses sumber daya.

Merupakan ancaman terhadap kerahasiaan. Pihak tak diotorissasi dapat berupa

orang / program komputeer. Contohnya penyadapan, mengcopy file tanpa

diotorisasi.

3.

Modifikasi / modification

Pihak

tak diotorisasi tidak hanya mengakses tapi juga merusak sumber daya. Merupakan

ancaman terhadap integritas. Contohnya mengubah nilai file, mengubah program,

memodifikasi pesan

4.

Fabrikasi / fabrication

Pihak

tak diotorisasi menyisipkan / memasukkan objek-objek palsu ke sistem. Merupakan

ancaman terhadap integritas. Contohnya memasukkan pesan palsu ke jaringan,

menambah record file.

Petunjuk prinsip-prinsip

pengamanan sistem komputer,

yaitu :

1.

Rancangan sistem seharusnya publik

Tidak tergantung pada kerahasiaan rancangan mekanisme

pengamanan. Membuat proteksi yang bagus dengan mengasumsikan penyusup

mengetahui cara kerja sistem pengamanan.

2.

Dapat diterima

Mekanisme

harus mudah diterima, sehingga dapat digunakan secara benar dan mekanisme

proteksi tidak mengganggu kerja pemakai dan pemenuhan kebutuhan otorisasi

pengaksesan.

3.

Pemeriksaan otoritas saat itu

Banyak

sisten memeriksa ijin ketika file dibuka dan setelah itu (opersi lainnya) tidak

diperiksa.

4.

Kewenangan serendah mungkin

Program

/ pemakai sistem harusnya beroperasi dengan kumpulan wewenang serendah mungkin

yang diperlukan untuk menyelesaikan tugasnya.

5.

Mekanisme yang ekonomis

Mekanisme proteksi seharusnya sekecil dan sesederhana

mungkin dan seragam sehingga mudah untuk verifikasi.

Otentifikasi pemakai / user

authentification adalah identifikasi pemakai ketika login.

3

cara otentifikasi :

1.

Sesuatu yang diketahui pemakai, misalnya

password, kombinasi kunci, nama kecil ibu mertua, dll

Untuk

password, pemakai memilih suatu kata kode, mengingatnya dan menggetikkannya

saat akan mengakses sistem komputer, saat diketikkan tidak akan terlihat dilaya

kecuali misalnya tanda *. Tetapi banyak kelemahan dan mudah ditembus karena

pemakai cenderung memilih password yang mudah diingat, misalnya nama kecil,

nama panggilan, tanggal lahir, dll.

Upaya

pengamanan proteksi password :

a.

Salting,

menambahkan string pendek ke string password yang diberikan pemakai sehingga

mencapai panjang password tertentu

b.

one time password, pemakai harus

mengganti password secara teratur, misalnya pemakai mendapat 1 buku daftar

password. Setiap kali login pemakai menggunakan password berikutnya yang

terdapat pada daftar password.

c.

satu daftar panjang pertanyan dan

jawaban, sehingga pada saat login, komputer memilih salah satu dari pertanyaan

secara acak, menanyakan ke pemakai dan memeriksa jawaban yang diberikan.

d.

tantangan tanggapan / chalenge respone,

pemakai diberikan kebebasan memilih suatu algoritma misalnya x3,

ketika login komputer menuliskan di layar angka 3, maka pemakai harus mengetik

angka 27.

2.

Sesuatu yang dimiliki pemakai, misalnya

bagde, kartu identitas, kunci, barcode KTM, ATM.

Kartu pengenal dengan selarik pita magnetik. Kartu ini

disisipkan de suatu perangkat pembaca kartu magnetik jika akan mengakses

komputer, biasanya dikombinasikan dengan password.

3.

Sesuatu

mengenai / merupakan ciri pemakai yang di sebut biometrik, misalnya sidik jari,

sidik suara, foto, tanda tangan, dll

Pada tanda tangan, bukan membandingkan bentuk tanda

tangannya (karena mudah ditiru) tapi gerakan / arah dan tekanan pena saat

menulis (sulit ditiru).

Untuk memperkecil peluang

penembusan keamanan sistem komputer harus diberikan pembatasan, misalnya :

1. Pembatasan login, misalnya pada terminal tertentu,

pada waktu dan hari tertentu

2. Pembatasan dengan call back, yaitu login dapat

dilakukan oleh siapapun, bila telah sukses, sistem memutuskan koneksi dan

memanggil nomor telepon yang disepakati. Penyusup tidak dapat menghibungu lewat

sembarang saluran telepon, tapi hanya pada saluran tetepon tertentu.

3. Pembatasan jumlah usaha login, misalnya dibatasi

sampai 3 kali, dan segera dikunci dan diberitahukan ke administrator.

Objek

yang perlu diproteksi :

1.

Objek perangkat keras, misalnya

pemroses, segment memori, terminal, diskdrive, printer, dll

2.

Objek perangkat lunak, misalnya proses,

file, basis data, semaphore, dll

Masalah

proteksi adalah mengenai cara mencegah proses mengakses

objek yang tidak diotorisasi. Sehingga dikembangkan konsep domain. Domain

adalah himpunan pasangan (objek,hak). Tiap pasangan menspesifikasikan objek dan suatu subset operasi yang dapat

dilakukan terhadapnya. Hak dalam konteks ini berarti ijin melakukan suatu

operasi.

Cara penyimpanan informasi

anggota domain beerupa satu matrik besar, dimana :

·

baris menunjukkan domain

·

kolom menunjukkan objek

0 komentar:

Posting Komentar